Guía Definitiva de Contraseñas 2025: Crea, Gestiona y Protege como un Experto

¿Alguna vez has sentido ese mini-infarto al recibir un email de "Actividad de inicio de sesión sospechosa"? O quizás, simplemente usas la misma contraseña para tu banco y para Netflix. Si es así, no estás solo, pero estás en más riesgo de lo que crees. Las estadísticas son alarmantes: las credenciales robadas están involucradas en el 38% de las brechas de datos confirmadas en 2024, según el Verizon Data Breach Investigations Report. Y hay más: durante la última década, el 31% de todas las brechas han involucrado credenciales robadas/. Es muy probable que algunas de las tuyas ya estén expuestas.

Si quieres descubrir tu nivel de riesgo real en este momento, esta es tu primera acción recomendada:

Descubre Tu Nivel de Riesgo en 60 Segundos (Gratis)Si ya tienes claro que necesitas mejorar, esta guía definitiva te convertirá en un experto.

No más "123456" o "password123". Es hora de protegerte en serio.

¿Por qué las contraseñas siguen siendo tu punto más débil?

Antes de sumergirnos en las soluciones, entendamos el problema real con datos actualizados:

La cruda realidad de 2025:

- Menos de 1 segundo: Tiempo que tarda un hacker en descifrar "123456" (NordPass, 2024)

- 4.5 millones: Usuarios que aún usan "123456" como contraseña (NordPass, 2024)

- 78%: Personas que usan la misma contraseña en múltiples cuentas (Forbes Advisor, 2024)

- 60%: Individuos que admiten reutilizar contraseñas en múltiples sitios (JumpCloud, 2024)

- 13%: Personas que usan la misma contraseña para TODAS sus cuentas (JumpCloud, 2024)

📊 Datos alarmantes del Verizon DBIR 2024:

- 68%: Brechas involucran elemento humano no malicioso (errores, caer en phishing)

- 77%: Ataques de aplicaciones web básicas usan credenciales robadas

- 14%: Brechas causadas por explotación de vulnerabilidades (↑180% vs 2023)

- 32%: Brechas involucran ransomware o tácticas de extorsión

¿Por qué fallamos?

- Sobrecarga cognitiva: El usuario promedio gestiona casi 170 contraseñas personales más 80-90 adicionales en el trabajo (JumpCloud, 2024)

- Falsa sensación de seguridad: El 39% no sabe si ha sido víctima de una brecha (Keeper Security, 2024)

- Conveniencia vs Seguridad: Solo el 36% usa gestores de contraseñas en Estados Unidos (Security.org, 2024)

- Compartición peligrosa: El 47% compartió contraseñas personales con otras personas en 2024 (TeamPassword, 2025)

La buena noticia: Con las estrategias correctas, puedes tener contraseñas ultra-seguras sin complicarte la vida.

Parte 1: Anatomía de una Contraseña Realmente Segura

❌ Mitos que debes olvidar:

"Cambiar la 'a' por '@' hace mi contraseña segura"

"Con 8 caracteres es suficiente"

"Si nadie la sabe, está segura"

💡 Realidad de las contraseñas más comunes en 2024:

Según NordPass 2024, las contraseñas más usadas incluyen:

- "123456" - 4.5 millones de usuarios - Tiempo para hackear: <1 segundo

- "password" - Tiempo para hackear: <1 segundo

- "123456789" - Tiempo para hackear: <1 segundo

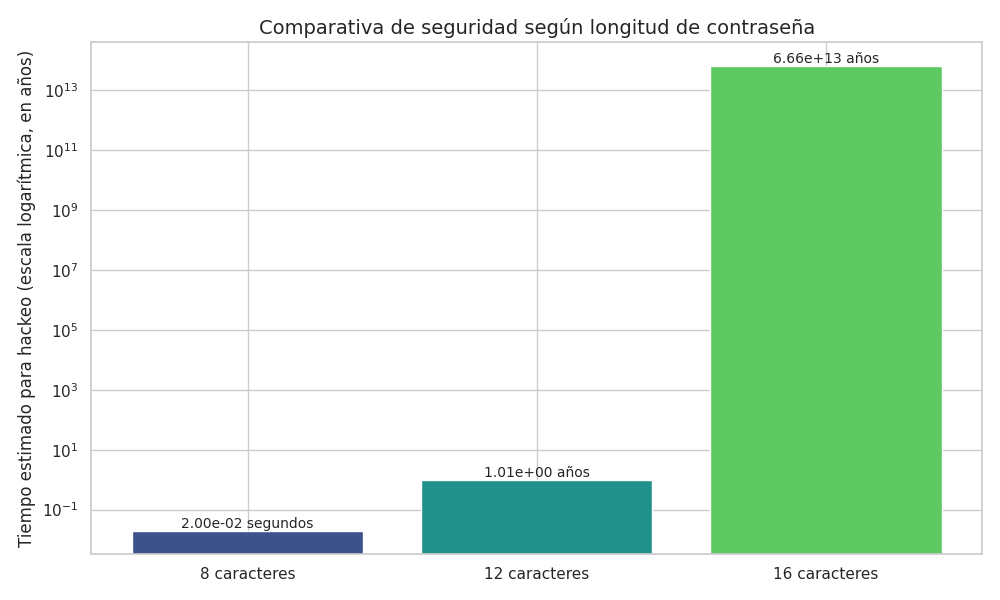

✅ La fórmula real de seguridad: Longitud > Complejidad

16+ caracteres vs 8 caracteres complejos

"MiGatoSeComioMiTareaDeMatematicas2025!">"P@ssw0rd!"

Los 4 pilares de una contraseña casi indestructible:

- Longitud suficiente (16+ caracteres):

Datos verificados de tiempo de hackeo (Specops, 2024):

- 8 caracteres solo números: 37 segundos

- 8 caracteres números + letras: 4 horas

- 12 caracteres complejos: 62 años

- 14 caracteres números + letras + símbolos: 1,760 millones de años

- 16+ caracteres complejos: Prácticamente imposible de hackear con la tecnología actual.

- Impredecibilidad total: Sin patrones, sin información personal, sin palabras de diccionario.

- Unicidad absoluta: Una contraseña = Un sitio. Jamás reutilizar.

- Actualizaciones estratégicas: Cambio inmediato tras brechas y renovación anual de cuentas críticas.

🔐 Comparativa de seguridad según longitud de contraseña

Nota técnica: Los tiempos estimados se basan en ataques de fuerza bruta offline usando GPUs modernas (SHA256). Un atacante con acceso a los hashes de contraseñas puede realizar miles de millones de intentos por segundo.

¿Te preocupa haber reutilizado contraseñas en el pasado? Es el error más común - recuerda que el 78% de las personas comete este error. Verifica al instante en cuántas brechas de datos conocidas aparecen tus credenciales.

Verifica al Instante si Tus Cuentas están ExpuestasParte 2: Métodos de Creación que Realmente Funcionan

Método 1: La técnica de la frase secreta

Perfecto para: La contraseña maestra de tu gestor.

Ejemplo práctico:

- Piensa una frase memorable: "Mi primera mascota se llamaba Luna y nació en 2010"

- Conviértela:

"MiPrimeraMascotaSeLlamabaLunaYNacioEn2010" - Añade símbolos:

"MiPrimeraMascotaSeLlamabaLunaYNacioEn2010!@#" - Resultado: 48 caracteres, prácticamente indestructible.

Método 2: Generación aleatoria verdadera

Perfecto para: Todas las demás cuentas.

💡 Dato clave: Las contraseñas con mezcla de mayúsculas, minúsculas, números y símbolos de 14+ caracteres son prácticamente imposibles de descifrar - el 85% de este tipo de contraseñas tardarían más de un año en crackearse (Kaspersky, 2024).

Herramientas recomendadas:

- Bitwarden (generador integrado)

- 1Password (patrones personalizables)

- KeePass (código abierto)

Método 3: El sistema Diceware (para puristas)

Cómo funciona: Lanzas 5 dados varias veces para obtener palabras de una lista especial, creando una frase como "caballo-batería-grapa-correcta-luna-espejo". Es súper segura y más fácil de memorizar que el caos aleatorio.

Parte 3: Gestores de Contraseñas - Tu Mejor Inversión

📈 Estado actual de adopción (2024):

- 36%: Adultos estadounidenses usan gestores de contraseñas (Security.org, 2024)

- 29%: Usaban gestores en el trabajo según 1Password (2022)

- 75%: No usuarios están abiertos a adoptar un gestor si ofrece la combinación correcta de usabilidad, seguridad y precio

- Usuarios con gestores: 17% sufrieron robo de identidad vs 32% sin gestor

¿Por qué NECESITAS un gestor? Te permite tener contraseñas únicas y complejas para cada sitio, recordando solo UNA contraseña maestra.

Comparativa de gestores 2025:

| Gestor | Precio/año (Aprox.) | Pros | Contras | Recomendado para |

|---|---|---|---|---|

| Bitwarden | €10 | Código abierto, auditado | Interfaz menos pulida | Usuarios técnicos |

| 1Password | €36 | Experiencia premium, familiar | Más caro | Familias y empresas |

| Dashlane | €40 | VPN incluida, monitoreo | Función gratuita limitada | Usuarios premium |

| KeePass | Gratis | Control total, local | Curva de aprendizaje | Expertos en seguridad |

Configuración paso a paso (Bitwarden):

- Instalación: Ve a bitwarden.com, crea una cuenta, instala la extensión del navegador y la app móvil.

- Contraseña Maestra: Usa el método de la frase secreta. Escríbela en papel y guárdala en un lugar seguro (nunca digitalmente).

- Configuración Crítica: Activa 2FA con una app autenticadora (NO SMS).

- Migración Inteligente: Empieza con cuentas críticas (banco, email) y migra el resto gradualmente.

Errores fatales que debes evitar:

- ❌ Usar la misma contraseña maestra en otros sitios.

- ❌ No activar 2FA en el gestor.

- ❌ Guardar la contraseña maestra en el navegador.

- ❌ No hacer backup de los códigos de recuperación.

Parte 4: Autenticación de Dos Factores (2FA) - Tu Seguro de Vida

📊 Adopción actual del 2FA (2024):

- 50%: Usuarios individuales usan MFA (JumpCloud, 2024)

- 88.6%: Profesionales IT usan autenticación de dos factores (DemandSage, 2025)

- Solo 7%: Reconocen los gestores de contraseñas como la mejor práctica de ciberseguridad personal

Concepto: Incluso si roban tu contraseña, necesitan algo más que solo tú tienes (tu teléfono, tu huella).

Tipos de 2FA ordenados por seguridad:

- 🥇 Apps autenticadoras (MÁS SEGURO): Authy, Google/Microsoft Authenticator. Funcionan offline, códigos cambian cada 30 segundos.

- 🥈 Llaves de seguridad física: YubiKey, Google Titan. Imposible de hackear remotamente. Ideal para cuentas ultra-críticas.

- 🥉 SMS (ÚLTIMA OPCIÓN): Vulnerable a SIM swapping e intercepción. Úsalo solo si no hay otra opción.

⚠️ Realidad del phishing: El 14% de brechas que involucran credenciales son causadas por phishing, y el tiempo promedio para que los usuarios caigan en un email de phishing es menos de 60 segundos (Verizon DBIR 2024).

Implementación estratégica del 2FA:

Prioridad 1 - Activa HOY: Email principal, gestor de contraseñas, cuentas bancarias, plataformas de trabajo (Slack, Microsoft 365).

Prioridad 2: Redes sociales principales, servicios de cloud, comercio electrónico habitual.

IMPORTANTE: Siempre descarga y guarda los códigos de respaldo en un lugar físico y seguro.

Parte 5: Casos Específicos y Situaciones Reales

💰 Impacto económico real:

Según datos de 2024:

- $4+ millones: Costo promedio de una brecha de datos (JumpCloud, 2024)

- $46,000: Pérdida mediana para quienes pagan ransomware (Verizon DBIR 2024)

- 30%: Brechas organizacionales causadas por usuarios compartiendo/reutilizando contraseñas

Para empresas pequeñas:

El problema: Las PYMES son atacadas 4 veces más que las grandes organizaciones (Verizon DBIR 2024).

Solución: Usa un gestor empresarial (1Password Business, Bitwarden Organizations), define una política clara y asegura el proceso de offboarding.

Para familias:

Usa un plan familiar de un gestor. Permite tener bóvedas compartidas para servicios comunes (Netflix, Amazon) y bóvedas privadas para cada miembro.

Qué hacer si te hackean (Plan de emergencia 24h):

Contexto importante: El 20% de personas sabe que ha tenido al menos una contraseña en una brecha, pero el 9% de estos NO tomó ninguna acción (Keeper Security, 2024).

- Hora 0-1: Cambiar contraseña del email principal.

- Hora 1-3: Cambiar contraseñas de cuentas financieras.

- Hora 3-24: Revisar actividad sospechosa y cambiar sistemáticamente el resto de contraseñas importantes.

Parte 6: Herramientas y Recursos Prácticos

Checklist de implementación (30 días):

- Semana 1: Instalar gestor, crear maestra, activar 2FA en el gestor, migrar 3 cuentas críticas.

- Semana 2: Migrar 10 cuentas más, activar 2FA en email y bancos, guardar códigos de respaldo.

- Semana 3: Migrar el resto, eliminar contraseñas guardadas en navegadores.

- Semana 4: Auditar seguridad con el gestor, educar a la familia/equipo.

Herramientas de Verificación:

- YourSecureScan (Recomendado): Nuestra herramienta te ofrece un escaneo completo de tu email gratuito con un Informe de Protección Digital, también ofrecemos Reportes personalizados a medida de tus necesidades. ¡Genera tu reporte personalizado ahora!

- Have I Been Pwned: Para comprobar si tu email ha sido parte de una brecha de datos pública.

Generadores de Contraseñas de Emergencia:

¿Necesitas una contraseña fuerte ahora mismo? Estas herramientas son perfectas para eso.

- YourSecureScan Password Generator (Recomendado): Nuestra propia herramienta de generación robusta. Crea contraseñas seguras de forma instantánea y no almacena ni transmite ninguna información. Úsalo aquí.

- Bitwarden Password Generator: Una opción online sólida del equipo de Bitwarden.

- 1Password Password Generator: Herramienta muy completa y personalizable.

Parte 7: Mantenimiento y Evolución

🔄 Realidad del mantenimiento de contraseñas:

- 13 veces: Promedio de reutilización de contraseñas por empleados (LastPass, 2019)

- 20-30%: Personas que aún escriben sus contraseñas en papel (JumpCloud, 2024)

- 84%: Personas reutilizan contraseñas, solo 34% las actualiza mensualmente

Rutina de seguridad mensual (15 minutos): Revisa el reporte de seguridad de tu gestor, comprueba que el 2FA sigue activo en cuentas críticas y busca actividad sospechosa.

Señales de que necesitas actuar AHORA:

- 🚨 Recibes una notificación de login desde una ubicación desconocida.

- 🚨 Tu email aparece en una nueva brecha de datos.

- 🚨 Actividad no autorizada en tus cuentas bancarias.

Evolución futura: Passkeys

📱 Adopción de Passkeys (2024):

- 10%: Usuarios actualmente usan passkeys (Security.org, 2024)

- 15%: Adopción entre menores de 30 años

- 65%: Organizaciones que implementen passkeys aumentarían la confianza de usuarios

Prepárate para el futuro sin contraseñas. Tecnologías como Passkeys (ya disponibles en Apple/Google) usan tu dispositivo para autenticarte de forma segura, eliminando la necesidad de recordar contraseñas.

Conclusión: Tu Plan de Acción Inmediato

⚡ Últimos datos que debes recordar:

- El 47% compartió contraseñas con otras personas este año

- Solo el 36% usa gestores de contraseñas

- Los ataques por credenciales robadas aumentaron al 38% de todas las brechas

- El tiempo promedio para caer en phishing es menos de 60 segundos

Si solo puedes hacer 3 cosas hoy:

- Instala Bitwarden (5 minutos).

- Activa 2FA en tu email principal (10 minutos).

- Cambia la contraseña de tu cuenta bancaria (5 minutos).

¿Abrumado con tanta información? Empieza por lo más importante.

Nuestra herramienta gratuita analiza tus cuentas expuestas en 2 clics, te mostramos los detalles de las brechas si tu correo aparece en alguna y te enviamos un Informe de Protección a tu correo. Sabrás exactamente por dónde empezar: qué contraseñas cambiar primero y dónde es urgente activar el 2FA.

Sí, Quiero mi Informe de Protección GratuitoRecuerda: La seguridad no es un destino, es un viaje. Cada paso que das te acerca a una vida digital más segura. Y con estos datos, ahora sabes exactamente por qué cada paso importa.

📚 Fuentes y Referencias:

- Verizon 2024 Data Breach Investigations Report (DBIR)

- Forbes Advisor 2024 Password Security Survey

- NordPass 2024 Most Common Passwords Report

- JumpCloud 2024 Password Statistics & Trends

- Security.org 2024 Password Manager Industry Report

- Keeper Security 2024 Password Behavior Study

- Specops 2024 Password Cracking Analysis

- TeamPassword 2025 Password Security Report

- DemandSage 2025 Password Statistics Report

Preguntas Frecuentes

¿Cuántos caracteres debe tener una contraseña segura?

Una contraseña segura debe tener mínimo 12 caracteres, combinando mayúsculas, minúsculas, números y símbolos. Según el NIST 2026, contraseñas de 8 caracteres se hackean en 39 segundos con hardware actual.

¿Es seguro usar el mismo password en varios sitios?

No. Reutilizar contraseñas es extremadamente peligroso. Si un sitio sufre una filtración, los hackers prueban esas credenciales en otros servicios automáticamente. El 65% de usuarios reutiliza contraseñas según Verizon DBIR 2026.

¿Qué es mejor: gestor de contraseñas o recordarlas todas?

Un gestor de contraseñas es mucho más seguro. Permite usar contraseñas únicas de 20+ caracteres en cada sitio sin tener que recordarlas. Los gestores recomendados: Bitwarden (open source, gratuito) o 1Password (empresas).

¿Con qué frecuencia debo cambiar mis contraseñas?

Cámbialas solo si: 1) El sitio sufrió una filtración, 2) Compartiste la cuenta con alguien que ya no debe tener acceso, 3) Detectas actividad sospechosa. Cambios forzados cada X meses son contraproducentes según NIST.

Cómo crear y gestionar contraseñas seguras en 2025

Guía práctica para implementar un sistema de contraseñas imposibles de hackear

Elegir un gestor de contraseñas confiable

Instala Bitwarden (gratuito y open source) o 1Password (empresas). Evita usar el gestor del navegador para datos críticos.

Crear una contraseña maestra fuerte

Usa una frase de 4-5 palabras aleatorias + números + símbolos. Ejemplo: 'Tortuga$Azul92@Cafe!Verde'. Memorízala, nunca la escribas.

Migrar contraseñas existentes al gestor

Importa las contraseñas guardadas en tu navegador al gestor. Después, elimina todas las contraseñas del navegador.

Generar contraseñas únicas de 16+ caracteres

Para cada servicio, usa el generador del gestor: mínimo 16 caracteres, mayúsculas, minúsculas, números y símbolos.

Activar 2FA en servicios críticos

Habilita autenticación de dos factores en: email, banca, redes sociales, servicios de trabajo. Usa apps como Google Authenticator o Authy.

🛡️ Protege tu Seguridad Digital

Herramientas gratuitas relacionadas con "Guía Definitiva de Contraseñas 2025: Cr…"

Generador de Contraseñas Seguras

Crea contraseñas imposibles de hackear al instante

Verificador de Filtraciones

Descubre si tu email fue comprometido en alguna filtración